Faza ataku

„Poznaj dobrze wroga i poznaj dobrze siebie, a w stu bitwach nie zaznasz klęski”,

(Sun Tzu, Sztuka wojny)

Jednym z najważniejszych kroków podczas przygotowania do jakiegokolwiek ataku informatycznego jest wstępna faza rozpoznania. Nie sposób dokonać udanego włamania do jakiegokolwiek systemu informatycznego, bez szczegółowej wiedzy na temat tego, co stanowi cel ataku. Dzięki szczegółowo zebranym informacjom, włamywacz jest w stanie dość precyzyjnie przygotować narzędzia oraz techniki, aby wytypować najsłabsze punkty przeciwnika, przez które nastąpi włamanie.

Jeśli intruz posiada bogatą wiedzę oraz doświadczenie w zarządzaniu środowiskami informatycznymi, wtedy na podstawie zebranych podczas rozpoznania informacji, jest w stanie określić w pewnym stopniu, jak zbudowana jest sieć, jaka jest jej struktura, jakie systemy są przypuszczalnie wykorzystywane przez ofiarę. Przykładowo, jeśli sieć ofiary wykorzystuje kilka klas publicznych adresów IP, intruz jest w stanie określić klasę wykorzystywanych urządzeń, wiedząc, że na pewno nie są to rozwiązania dla domu, czy niewielkiego biura. Może też spodziewać się w docelowej sieci pewnych technologii, takich jak VPN, Voice over IP, czy systemy wideokonferencyjne, których nie stosuje się z pewnością w małych sieciach osiedlowych. Wszystkie te zebrane informacje tworzą pewne wyobrażenie włamywacza o tym, z czym wkrótce będzie musiał się zmierzyć.

Rozpoznanie atakowanej sieci dzieli się na dwie podstawowe fazy: zebraniu informacji na temat wykorzystywanej adresacji IP oraz możliwie najbardziej precyzyjnej identyfikacji urządzeń, które będą atakowane.

Założenia

Część z przedstawionych w dalszej części technik omijania zapor ogniowych ma charakter czysto koncepcyjny. Wynika to z faktu, iż każda próba obejścia firewalla, czy też w ogóle naruszenia zabezpieczeń jest kwestią indywidualną. Zależy od takich elementów, jak struktura sieci, topologia urządzeń, rodzaj mechanizmów obronnych, system operacyjny, czy nawet wersja oprogramowania. W związku z tym, każda z metod ataku opiera się na stworzonym przez autora scenariuszu.

Wśród zaprezentowanych technik, autor pominął część z mechanizmów omijania zapory, które okazują się mało skuteczne i ich zastosowanie ma szansę powodzenia w większości przypadków, tylko w środowiskach laboratoryjnych, nie natomiast w sieciach produkcyjnych.

Zbieranie informacji o adresacji

Biorąc pod uwagę fakt, iż znakomita większość sieci pracuje w oparciu o protokół IP, uzyskanie informacji na temat adresacji stanowi pierwszy krok w rozpoznaniu atakowanej sieci. Dzięki temu intruz uzyskuje zakres adresów, które przedzielane są poszczególnym urządzeniom, takim jak routery, zapory ogniowe, przełączniki i serwery. W zależności od tego, czy intruz atakuje z wewnątrz, czy z zewnątrz sieci, proces gromadzenia tych informacji wygląda różnie.

Rozpoznanie wewnętrzne stawia intruza w stosunkowo łatwej sytuacji, ponieważ jako użytkownik sieci chronionej, już na wstępie jest w posiadaniu większości potrzebnych mu informacji. Jeśli jego celem jest obejście restrykcji w dostępie do Internetu i ominięcie zapory ogniowej, wystarczą mu dane na temat adresacji lokalnej oraz adres domyślnej bramy, która przeważnie pełni rolę zapory ogniowej. W systemie Microsoft Windows, wystarczające jest odczytanie konfiguracji IP lokalnego komputera za pomocą polecenia ipconfig.

Rys. 4.0.1a – Polecenie ipconfig w systemie Windows pokazuję konfigurację sieci lokalnego komputera wraz z informacją o jego domyślnej bramie.

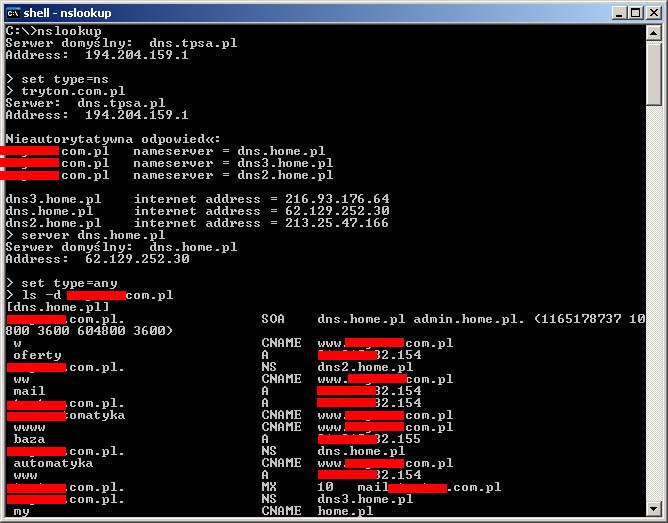

W wyniku odczytania informacji o lokalnej konfiguracji komputera, użytkownik ma już wiedzę na temat adresacji sieci oraz domyślnej bramy, która w przypadkach niewielkich sieci jest adresem IP zapory ogniowej, bądź routera. Warto jednak to zweryfikować, wykonując polecenie tracert, które za pomocą pakietów ICMP ujawni trasę, jaką kierowane są pakiety między siecią LAN, a Internetem. Może się bowiem okazać, że za domyślną bramą użytkownika, umiejscowione są jeszcze kolejne urządzenia, co jest często spotykane w bardziej rozbudowanych środowiskach.

Rys. 4.0.1b – Komenda tracert pokazała, jaką drogą pakiety wędrują w stronę Internetu.

W przedstawionym przypadku, polityka bezpieczeństwa sieci pozwala na ruch ICMP z sieci chronionej do publicznej. Dzięki temu, intruz użył polecenia tracert i teraz wie, że jego domyślna brama (jako pierwszy hop) jest jedynym i ostatnim urządzeniem, które wykorzystuje lokalną adresację IP (zdefiniowaną w dokumencie RFC 1918). Można zatem wnioskować, że adres 192.168.0.1 jest routerem i jednocześnie pełni rolę zapory ogniowej. Dodatkową przesłanka przemawiającą za tym, że właśnie to urządzenie pełni rolę zapory, jest fakt, iż podczas wykonywania polecenia tracert, urządzenie to nie odpowiedziało na pakiet ICMP. Jest to domyślne zachowanie wśród firewalli.

Należy jednak mieć na uwadze, że w bardziej rozbudowanych środowiskach LAN, droga między komputerem użytkownika i Internetem może być bardziej skomplikowana. Przeważnie jednak, w celu identyfikacji kolejnych urządzeń na drodze do Internetu, wystarczy wykorzystać wspomniane narzędzia.

Rozpoznanie z zewnątrz sprawia znacznie więcej trudności, niż w poprzednim scenariuszu. Włamywacz z początku nie posiada absolutnie żadnej wiedzy o atakowanej sieci poza nazwą firmy, do której próbuje uzyskać dostęp. W tym scenariuszu, intruz dokona kilku kroków w celu rekonesansu.

Na początek warto wyszukać nieco informacji na temat atakowanej firmy, w czym pomoże z pewnością serwis wyszukiwawczy www.google.com. Hackerzy często wykorzystują często ten serwis w celu znalezienia oficjalnej witryny www swojej ofiary. Po znalezieniu firmowej strony, próbują uzyskać informacje na temat numerów telefonów przedsiębiorstwa, adresów e-mail oraz nazwisk osób kontaktowych (użytkowników). Jeśli na przykład oficjalna witryna oferuje informację kontaktowe do osób z działu IT, warto poszukać pod tym względem informacji na grupach dyskusyjnych. Zdarza się, że administratorzy pisują na fachowe grupy dyskusyjne21

(np. o bezpieczeństwie, sieciach lub serwerach) na temat swoich problemów, przedstawiając nierzadko szczegółowe informacje o wykorzystywanym sprzęcie, czy fragmentach konfiguracji urządzeń.

Na tym etapie, intruz posiada już informacje na temat numerów telefonów, nazwę domeny internetowej oraz nazwiska pracowników (a tym samym często nazwy użytkowników – przykładowo: jkowalski@ofiara.pl);

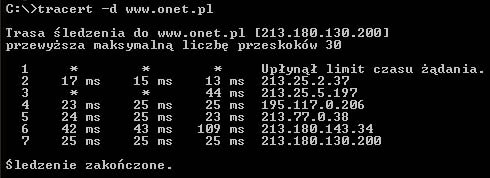

Rys. 4.0.1c – Przykład uzyskania informacji o zakresie adresów IP przypadkowej instytucji

Kolejnym krokiem jest zdobycie informacji na temat wykorzystywanej przez firmę puli publicznych adresów IP (rysunek 4.0.1c). Jeśli ofiara działa na terenie Europy, warto odwiedzić serwis RIPE.net, który przechowuje dane o adresach IP oraz ich właścicielach w tej części świata. Inne podobne serwisy, działające w innych częściach świata to np. APNIC lub ARIN.

Identyfikacji urządzeń i hostów w sieci docelowej

Włamywacz, po zdobyciu podstawowych informacji na temat swojego przyszłego celu, spróbuje dokładniej zidentyfikować docelową sieć.

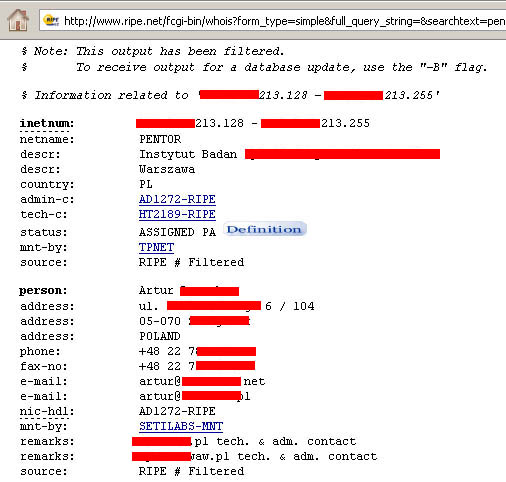

Na początek dokona pasywnego rozpoznania poprzez manipulację na serwerze DNS obsługującym daną domenę. Hacker może wykorzystać do tego narzędzie automatyzujące, takie jak np. DNSDigger22 lub ręcznie spróbuje uzyskać potrzebne dane stosując technikę transferu strefy23 (rys. 4.0.2a).

Rys. 4.0.2a Na przykładzie przypadkowej domeny, włamywacz udając któryś z serwerów utrzymujących dane o tej strefie uzyskał pełne dane o hostach w domenie. Nazwy niektórych z nich mówią o pełnionej przez nie funkcji.

| Transfer strefy (ang. zone transfer) |

| Transfer strefy to synchronizacja autorytatywnych danych DNS z innymi serwerami DNS. Serwer DNS skonfigurowany ze strefą pomocniczą okresowo wysyła kwerendy do głównych serwerów DNS w celu zsynchronizowania danych strefy. Hackerzy podszywając się pod zapasowy serwer DNS obsługujący daną domenę, inicjują z innym serwerem obsługującym tą domenę transfer strefy, otrzymując pełną listę hostów w danej strefie.

Z uwagi na bezpieczeństwo, transfer strefy powinien być możliwy z serwera podstawowego tylko do serwerów zapasowych. Niestety w wielu sieciach administratorzy nie mają tej świadomości. |

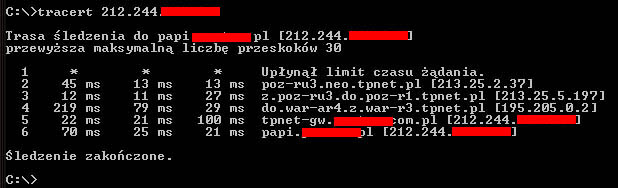

W celu rozpoznania urządzenia, które umiejscowione jest na styku sieci publicznej i prywatnej (routera lub zapory ogniowej) wykorzystywane jest często narzędzie traceroute. W systemie Windows jest to tracert. Intruz wybiera sobie dowolny, publiczny adres IP z zakresu tych, które zostały przydzielone danej instytucji lub firmie.

Rys. 4.0.2c – Przykład prześledzenia trasy między komputerem włamywacza, a dowolnym adresem IP w zakresie docelowej sieci.

Wynik polecenia tracert pokazuje, że przedostatnie urządzenie przed adresem docelowym jest host tpnet-gw.domena.pl. Można przypuszczać, że jest to router lub zapora ogniowa.

Rys. 4.0.2d – Traceroute sprawdza każdy skok (hop) między komputerem źródłowym i docelowym. Ułatwia to wykrycie kolejnych routerów na drodze.

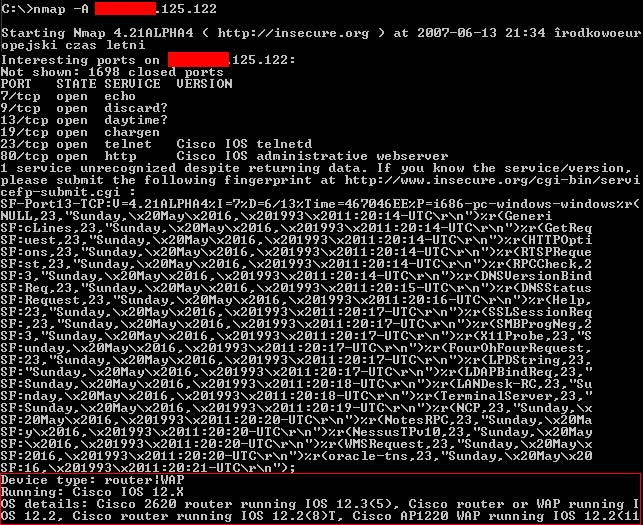

Posiadając listę urządzeń pracujących w atakowanej sieci, hacker dokona skanowania portów w celu wykrycia aktywnych hostów, identyfikacji usług oraz ich systemów operacyjnych. Zdobyte informacje posłużą później do ataku na najsłabiej strzeżone ogniwo. Najchętniej wykorzystywanym do tego programem jest 24NMAP lub 25P0f.

| NMAP |

| Nmap (z ang. Network Mapper) - program komputerowy autorstwa Fyodora, służący do skanowania portów. Program implementuje wiele różnych technik testowania portów TCP, w tym niestandardowe podejścia wynikające ze specyfiki implementacji stosów sieciowych, które potencjalnie mogą omijać zapory ogniowe lub platformy Intrusion Detection System. Dodatkowo, Nmap posiada możliwość identyfikacji systemów operacyjnych na skanowanych hostach. |

Rys. 4.0.2b – Zdalne rozpoznanie systemu operacyjnego.

W dalszej części pracy, autor zakłada, że intruz dokonał już przedstawionych metod rozpoznania sieci i posiada dostateczną wiedzę na temat swojej przyszłej ofiary.

Podrozdzialy w tym rozdziale:

Ataki z wewnątrz sieci korporacyjnej

Ataki z zewnątrz sieci korporacyjnej

komentarze

Copyright © 2008-2010 EPrace oraz autorzy prac.