Zapora sieciowa

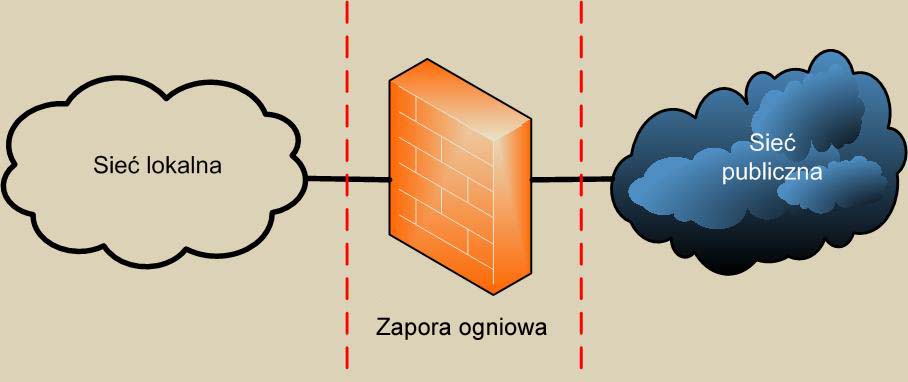

Zapory sieciowe1 mają na celu zabezpieczenie sieci wewnętrznych poprzez wykorzystanie różnorodnych technologii. Tak jak zapory ogniowe stosowane w budownictwie zapobiegają rozprzestrzenianiu się ognia, tak też śluzy bezpieczeństwa chronią sieci prywatne przed zagrożeniami z Internetu, czy innych niegodnych zaufania sieci. Ich charakterystyczną cechą jest to, że wymuszają nawiązywanie połączeń w starannie kontrolowanym miejscu, co pozwala na skuteczne egzekwowanie polityki bezpieczeństwa.

Rolę zapory pełni najczęściej komputer z odpowiednio skonfigurowanym do tego celu oprogramowaniem, router sprzętowy albo dedykowane urządzenie (zapora sprzętowa np. Cisco PIX).

Głównym zadaniem zapory sieciowej jest monitorowanie i filtrowanie ruchu między sieciami w oparciu o zestaw zdefiniowanych wcześniej reguł, czyli warunków przetwarzania pakietów - jeśli spełniony jest warunek A, podejmij działanie B. Umożliwia też kontrolę integralności przesyłanych danych oraz chroni sieć przed nieautoryzowanym dostępem z innej sieci. Najczęściej stosuje się ją do takich zadań, jak:

Blokowanie dostępu do poszczególnych serwerów lub usług w Internecie;

Monitorowania ruchu między siecią wewnętrzną (prywatną) oraz zewnętrzną - publiczną (najczęściej jest to sieć Internet). W ten sposób na przykład można dokonać analizy połączeń między hostami w różnych sieciach oraz uzyskać informacje dotyczące ilości przesyłanych danych;

Zapisywanie historii połączeń w celu np. późniejszej ich analizy w przypadku ewentualnego naruszenia bezpieczeństwa.

Budowanie sieci rozległych WAN poprzez zastosowanie szyfrowanych połączeń między różnymi oddziałami firmy. Tworzy się w ten sposób wirtualne sieci prywatne (VPN – mowa o nich w dalszej części pracy);

Zarządzanie adresami przez realizowanie translacji adresów sieciowych (mowa o tym w dalszej części pracy), w celu oszczędności przestrzeni adresowej, a także znacznego podniesienia bezpieczeństwa ukrytej w ten sposób sieci.

Rys. 1.1 - Koncepcja zapory sieciowej

Ogólnie rzecz biorąc, zapora sieciowa decyduje o tym, co jest dozwolone, a co zabronione w ruchu międzysieciowym, chroniąc tym samym wewnętrzne zasoby przed nieautoryzowanym dostępem i zagrożeniami z zewnątrz. Jest dla sieci tym, czym są prawa dostępu użytkownika na poziomie systemu operacyjnego. Z punktu widzenia bezpieczeństwa, stanowi pierwszą linię obrony i jako pierwsza będzie obiektem ataku2.

komentarze

Copyright © 2008-2010 EPrace oraz autorzy prac.