Inne technologie stosowane w zaporach sieciowych

Rolą zapór sieciowych jest nie tylko kontrola przepływającego ruchu i blokowanie pakietów. Posiadają często więcej bardzo użytecznych funkcji, między innymi pozwalają tworzyć wirtualne sieci prywatne i obsługiwać translację adresów sieciowych.

Translacja adresów sieciowych

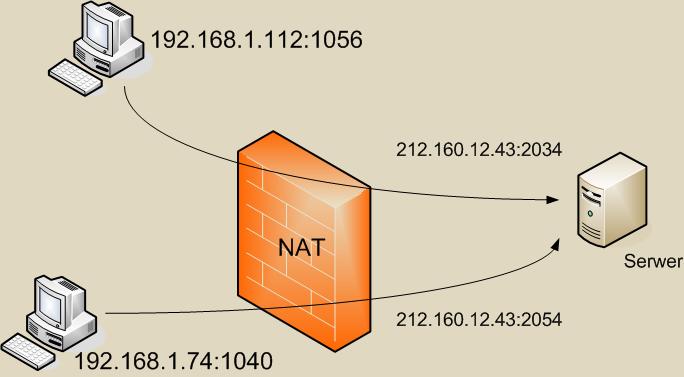

Na większości śluz bezpieczeństwa uruchomić można mechanizm translacji adresów sieciowych9 (ang. network address translation - NAT). Stanowi to formę maskowania rzeczywistych adresów IP urządzeń w sieci chronionej, wewnętrznej. Pozwala to na używanie innych adresów wychodząc do sieci Internet, a innych, wykorzystywanych w sieci prywatnej. Na poziomie zapory sieciowej, w nagłówku przesyłanego pakietu modyfikowane są pola dotyczące adresów IP, a czasem także portów źródłowych oraz docelowych. Nosi to nazwę translacji adresów (NAT) i portów sieciowych (PAT – ang. Port Address Translation).

W praktyce działa to w taki sposób, że adresacja w sieciach wewnętrznych oparta jest na adresach IP zwanych prywatnymi, których specyfikacja znajduje się w dokumencie RFC (http://rfc.net/rfc1918.html). Z kolei ruch w sieciach publicznych wymaga już posługiwania się adresami publicznymi. Aby problem odwzorowania adresów rozwiązać, stosuje się właśnie technologię NAT.

Stosowane są trzy techniki translacji adresów:

Statyczna, w której do każdego adresu wewnętrznego przypisany

jest odpowiedni adres zewnętrzny;Dynamiczna, w której adresy zewnętrzne przydzielane są dynamicznie z ustalonej puli podczas nawiązywania połączeń przez hosty z sieci wewnętrznej;

Dynamiczna translacja adresów i portów (PAT), gdzie poza adresami IP, również porty przydzielane są dynamicznie podczas nawiązywania połączeń.

W praktyce, najczęściej stosuje się dynamiczną translację adresów i portów, gdyż najefektywniej wykorzystuje on przestrzeń adresową.

Technologia translacji adresów odgrywa ogromną rolę dla bezpieczeństwa sieci wewnętrznej, gdyż ukrywana jest w ten sposób informacja o strukturze sieci prywatnej. Wykorzystując tylko jeden adres IP z puli publicznej, system zapory sieciowej potrafi zamaskować średniej wielkości sieć komputerową. Dodatkowo, używanie systemu translacji adresów wymusza na hostach w sieci prywatnej pewną kontrolę, gdyż jeśli połączenie nie zostanie poddane translacji adresów, prywatny adres IP nie zostanie obsłużony w sieciach publicznych. Zatem ruch, aby został obsłużony, musi przechodzić przez śluzę bezpieczeństwa (rys. 2.5.1).

Translacja adresów sieciowych nie jest pozbawiona wad. Mogą pojawiać się problemy z bezpołączeniowymi UDP, gdyż na podstawie nagłówka trudno jest jednoznacznie stwierdzić, czy dany pakiet UDP stanowi część konwersacji, czy też jest oddzielnym zdarzeniem. Oprócz tego, systemy translacji nienajlepiej współpracują z systemami szyfrowania i uwierzytelniania, bowiem modyfikacja zabezpieczonych danych powoduje naruszenie integralności i zerwanie połączenia. Przykładem może być protokół Spiec, który może zabezpieczać całe pakiety z nagłówkami.

Rys. 2.5.1 - Translacja adresów i portów

Wirtualne sieci prywatne10

Wirtualne sieci prywatne (ang. Virtual Private Network - VPN) to powszechnie stosowana obecnie technologia, która pozwala rozwiązać problem połączenia różnych sieci prywatnych w jedną wspólną przy wykorzystaniu publicznej sieci Internet. Problem ten dotyczy przypadków, gdzie firma, czy instytucja pragnie połączyć sieci lokalne różnych oddziałów oddzielone od siebie o setki, a nawet tysiące kilometrów. Kupno specjalnych, dedykowanych łącz dzierżawionych bywa często bardzo drogie, zatem zastosowanie specjalnych połączeń z wykorzystaniem publicznej sieci Internet wydaje się być najlepszym rozwiązaniem i pozwala zminimalizować koszty.

Wiele śluz bezpieczeństwa umożliwia stworzenie wirtualnych sieci prywatnych. Odbywa się to w ten sposób, że między sieciami zestawia się wirtualne tunele, a przesyłane przez nie dane są szyfrowane. Jako mechanizm szyfrujący, wykorzystuje się najczęściej protokoły IPSec, L2TP, PPTP lub SSL. Stosowane są dwa rodzaje połączeń VPN, są to:

Site-To-Site – (zwany też LAN2LAN) w tym przypadku ruch szyfrowany jest pomiędzy urządzeniami sieciowymi i jest to proces niewidoczny dla komunikujących się stron. W taki sposób łączy się całe sieci;

Client-To-Site - kanał VPN zestawiany jest pomiędzy mobilnym klientem, np. osobą podróżującą, która korzysta z komputera przenośnego, a urządzeniem sieciowym, czyli najczęściej zaporą sieciową;

Rys. 2.5.2 - Zastosowania i typy połączeń w wirtualnych sieciach prywatnych

Z technologii VPN intensywnie korzystają mobilni pracownicy, którym do wydajnej i efektywnej pracy potrzebny jest stały dostęp do wewnętrznych zasobów firmy niezależnie od położenia geograficznego (rys. 2.5.2). Technologa wirtualnych sieci prywatnych zyskała ostatnimi czasy wysoką popularność, ze względu na następujące zalety:

Zapewnienie poufności i integralności dla przesyłanych danych;

Wymuszenie poziomu bezpieczeństwa transmisji;

Minimalizacja kosztów;

Wysoka niezawodność;

Skalowalność;

Bezpieczna rozbudowa sieci Intranet oraz Extranet;

Możliwe wykorzystanie silnych metod uwierzytelnienia dla pracowników mobilnych;

Weryfikacja zabezpieczeń systemu klienckiego przed zestawieniem kanału VPN;

Stosowanie silnych algorytmów szyfrowania takich jak AES-256 lub 3DES;

Użycie znanych i sprawdzonych protokołów - IPSec czy SSL.

komentarze

Copyright © 2008-2010 EPrace oraz autorzy prac.